В периоды спада в Экономике принципиально важно аккуратно относиться к доходам. И в случае если оказать влияние на экономическую обстановку отнюдь не всегда быть может, то не допустить утечку денег по обстоятельству очевидной кражи — более чем по силам всем денежным организациям.

Но сейчас речь заходит не о хороших грабителях в масках и с оружием.

Банки все чаще теряют деньги из-за кибермошенничества — преступники по большому счету смогут пребывать в второй стране и ни при каких обстоятельствах не оказаться в отделении банка, но это не мешает им провернуть многомилионные махинации удалённо. Так что денежным университетам стоит серьёзно озаботиться вопросами кибербезопасности собственных главных активов.

За последний год ландшафт угроз серьёзно поменялся, отмечают появление кражи схем денег и новых мошенничества

Традиционно банки концентрируются на защите совокупностей электронных платежей и дистанционного банковского обслуживания (ДБО). В частности, они трудятся над тем, дабы распознать и устранить уязвимости в ДБО, противодействовать онлайн-мошенничеству, защитить от DDoS-атак. Это всё очень принципиально важно, но только этого сейчас, увы, не хватает.

За последний год ландшафт угроз серьёзно поменялся, и специалисты «Лаборатории Касперского» не только замечают трансформации в классических способах атак, вместе с тем отмечают появление кражи схем денег и новых мошенничества.

Так, исходя из аналитических данных, собранных «Лабораторией Касперского» в ходе наблюдения за работой ботнетов, возможно сделать вывод, что в арсенал киберграбителей возвращаются фишинговые приёмы для кражи учетных записей клиентов, причём это явление носит массовый темперамент. Помимо этого, эти же эти разрешили узнать, что область заинтересованностей преступников сместилась в сторону мобильных приложений.

Повысив уровень защиты ДБО — хакеры сейчас не смогут атаковать такие системы «в лоб»

Этим тенденциям кроме того имеется логичное объяснение. Повысив уровень защиты ДБО, банки сделали задачу их атаки значительно более сложной — хакеры сейчас не смогут атаковать такие системы «в лоб». Как раз исходя из этого, вместо того дабы тратить время, силы и деньги на создание новых, более замечательных инструментов атак, они обратились к проверенным и гарантированно трудящимся методам — социальной инженерии и применению уязвимостей.

И эта тактика оправдывает себя — примером тому может служить Carbanak, главным способом атак которой именно и есть фишинг.

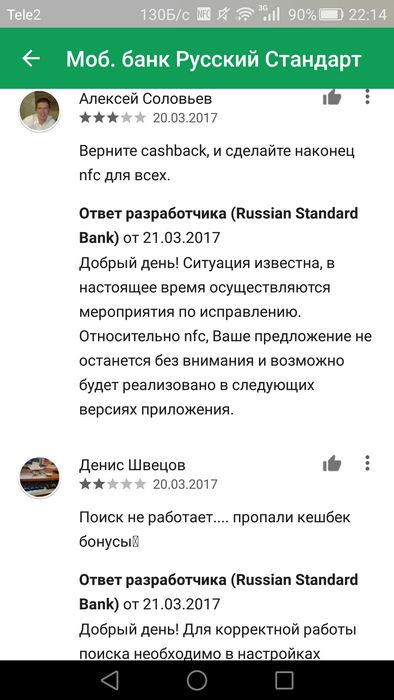

Со своей стороны, рост атак на мобильные платформы (в первую очередь на Android) связан с отсутствием привычки применять средства защиты на планшете и смартфоне, и обусловлен тем, что разработчики мобильных ДБО довольно часто жертвуют защитными механизмами в пользу удобства. Всё это, очевидно, только облегчает жизнь преступникам.

В связи с этими тенденциями денежным организациям сейчас при обновлении стратегии противодействия кибермошенничеству принципиально важно убедиться, что в их арсенале имеется особые инструменты для обнаружения атак с применением похищенных учетных записей и скомпрометированных мобильных платформ.

Но нехорошие новости на этом не заканчиваются.

«Нехорошие юноши» в полную силу начали применять технологии, характерные для целевых либо таргетированных атак

Больше всего настораживает тот факт, что «нехорошие юноши» в полную силу начали применять технологии, характерные для целевых либо таргетированных атак. Наряду с этим их целью сейчас являются не клиенты, а конкретно финансовые организации и сами банки, а правильнее их IT-инфраструктуры, которые связаны с платежными совокупностями. Как пример возможно отыскать в памяти нашумевшую кибергруппировку Carbanak, сумевшую похитить около 1 миллиарда долларов из различных банков как раз так.

Либо группу Metel, которая планомерно приобретала доступ к совокупностям контроля транзакций и меняла в них эти так, что операторы не видели трансформаций в состоянии квитанций.

Преступники шепетильно исследуют операционную деятельность банка, изучают его бизнес-процессы

Этих и аналогичных им киберграбителей отличает большой уровень технической подготовки, и нацеленность на скрытые и долгосрочные атаки. Более того, преступники шепетильно исследуют операционную деятельность банка, изучают его бизнес-процессы, схему контроля и осуществления финансовых транзакций и в итоге применяют точечные атаки на избранные узлы инфраструктуры для проникновения вовнутрь корпоративной сети.

Взяв доступ, хакеры стараются функционировать максимально скрытно. Так, они имитируют привычные действия сотрудников, переводя деньги на мошеннические квитанции, применяют административные привилегии для доступа к сетям банкоматов, «раздутия» банковских квитанций а также проведения операций на бирже. И это не все изощрённые схемы.

Противостоять таким атакам непросто. Перед нанесением удара преступники исследуют организацию, адаптируют собственные инструменты под её особенности, шепетильно прорабатывают замысел атаки, что учитывает инфраструктуру и применяемые средства защиты. Это разрешает им обходить классические механизмы безопасности, используемые денежными компаниями, в частности такие как совокупности обнаружения атак, межсетевые экраны и хорошие противовирусные средства.

-

Для борьбы с данной более сложной угрозой необходимы принципиально новые инструменты и продуманная стратегия. Причём стратегия, пожалуй, играется важную роль. На отечественный взор, стоит функционировать так: предвещать. Целенаправленная атака предполагает подготовку, следовательно, атакующий пристально изучает потенциальную жертву. На этом этапе принципиально важно осознать, что известно сопернику и что известно о сопернике.

-

Предотвращать. Дабы действенно выстроить защиту, стоит заблаговременно осознавать недочёты существующей инфраструктуры. Тут, непременно, стоит довериться разработкам, сервисам и специализированным решениям. С их помощью нужно заблаговременно проводить анализ защищенности корпоративной сети, что разрешит контролировать и закрывать критичные уязвимости в применяемом ПО и недостатки в IT-инфраструктуре.

-

Выявлять. Для этого кроме этого существуют особые ответы, разрешающие найти атаки как возможно стремительнее и заблокировать их уже на ранней стадии. Принципиально, дабы это обнаружение случилось как возможно раньше, это окажет помощь свести к минимуму последствия.

-

Реагировать. Распознав активную атаку, принципиально важно оперативно отреагировать на нее, другими словами пресечь и расследовать. Расследование проишествия окажет помощь осознать, кто, в то время, когда и для чего это сделал и какие конкретно эти были похищены, что, со своей стороны, понадобится для усиления информационной защиты компании.

В общем, в случае если хакеры стали максимально шепетильно подготовиться к нападению и ограблению, то банкам стоит применять подобную тактику.

Презерватив не спасёт

Интересные записи

- Данил гусев о space moscow: «не знаешь чем заняться — запусти акселератор»

- Цитата января: «когда на поляне много зайцев, не всем хватает травы, чтобы кормиться»

- Почта банк утвердил стратегию до 2023 года

Похожие статьи, которые вам, наверника будут интересны:

-

Пара мыслей о проблемах информационной безопасности, в следствии которых российские банки за и без того не самый хлебный последний квартал 2015 года…

-

Насильственная смерть средних по размеру банков не отправится на пользу отечественной банковской совокупности Насильственная смерть средних по размеру…

-

Банкам дали время на построение системы защиты от киберкраж

По мере распространения у нас ДБО растут риски кибермошен-ничества. Предотвращение их, в соответствии с Законом «О национальной платежной совокупности» и…

-

Цб предлагают создать платную систему защиты банков от кибератак

Идеи о создании единой совокупности защиты русских банков от кибератак высказали глава комитета Государственной думы по налогам и бюджету Андрей…

-

Почему не привязывается карта в paypal

Последние известия банков Довольно будущего России в среде финансистов и аналитиков блуждают различные точки зрения. Кто-то рисует хорошие сценарии для…

-

Как оплатить вебмани через приват24

Вывод вебмани на карточку ПриватБанка WebMoney (ВебМани) сейчас есть самой популярной платежной совокупностью на территории бывшего СССР. Совокупность…