20010,0,3500,

Главная угроза для банков — не высоколобые хакеры, а собственная расслабленность, позволяющая проникнуть в святая святых даже не самым квалифицированным преступникам. По крайней мере, это следует из отчета, подготовленного по итогам первого года деятельности FinCERT.

Центру мониторинга и реагирования на компьютерные атаки в кредитно-финансовой сфере Главного управления безопасности и защиты информации Банка России, более известному как FinCERT, исполнился год. В связи с этим опубликован годовой отчет о деятельности центра, в котором содержится информация о сотрудничестве с кредитными организациями, самых распространенных угрозах и способах противодействия им.

С полной версией отчета можно ознакомиться здесь, и я настоятельно рекомендую сделать это, даже если ваши интересы и обязанности далеки от информационной безопасности. Отчет:

Дело в том, что злоумышленники имеют привычку проникать в банк вовсе не через сисадминов и безопасников, а через минимально «компьютерных» людей. Именно на них рассчитаны многие трюки, о которых говорится в отчете. Серьезно, почитайте.

Тем более что отчет написан крайне понятным языком, а для всех терминов, нормальному человеку не очень понятных, в самом начале есть словарик с расшифровкой.

В этой заметке я бы хотел остановиться на двух моментах, одном хорошем и одном плохом. Если не сказать шокирующем.

Картинка 1. «Число участников информационного обмена»

О хорошем

Хорошее это то, что FinCERT есть. В беседах с банкирами, особенно банкирами региональными, мы не раз слышали о непонимании со стороны правоохранительных и контролирующих органов проблемы компьютерной преступности.

FinCERT стал центром компетенции, где как минимум точно поймут

Когда все преступление — какие-то цифры на экране, в полиции и заявление не примут. Ни взломанных сейфов, ни отпечатков пальцев, ни записей в системе видеонаблюдения… Ерунда какая-то. FinCERT стал центром компетенции, где как минимум точно поймут. И на базе поступающих сигналов инициируют определенные изменения. Справедливости ради, не все идеи FinCERT вызывают в банках восторг.

Например, предложение о переносе подписи платежей с АРМ КБР на АБС вызвало немало возмущенных реплик: мол, не надо перекладывать всю ответственность на нас, давайте-ка ее делить поровну.

И все же возможность поговорить с заведомо компетентным собеседником была по достоинству оценена многими. Если еще осенью FinCERT жаловался на недостаточное число желающих участвовать в информационном обмене, то с декабря 2015-го, когда число атак выросло по экспоненте, произошел скачок с 87 кредитных организаций сразу до 170. На май 2016-го их было уже 275, и, очевидно, это не предел.

FinCERT также осуществляет информационный обмен с правоохранительными органами, и его сотрудники при необходимости выступают в роли экспертов. Регулярно рассылаются бюллетени об угрозах. Количество писем от FinCERT выросло в декабре, и сейчас держится на отметке полтора десятка в месяц.

Очень подкупает, что в FinCERT не пытаются спрятаться за забором из общих мест и мудреных слов. Наоборот, четко и максимально просто формулируют информацию, что по нынешним временам — большая редкость.

О плохом

Злоумышленники предприняли попытки хищения денежных средств на общую сумму порядка 2,87 млрд рублей

К сожалению, именно так — просто и четко в годовом отчете описывается ситуация с информационной безопасностью в банковском бизнесе. И она в клочья разрывает образ банков, сложившийся у обывателя. Люди думают, что учреждения, которым миллионы доверили свои деньги, защищены от всего и вся.

Даже какой-нибудь обменный пункт представляет собой маленькую крепость. А что говорить о компьютерных системах? Там, наверное, такая защита, что рвы с раскаленной лавой и голодными боевыми драконами на башнях покажутся детской забавой.

По данным FinCERT, основные типы атак это:

- целенаправленные атаки, связанные с подменой входных данных для АРМ КБР;

- рассылки электронных сообщений, содержащих вредоносное ПО;

- атаки, направленные на устройства самообслуживания;

- DDoS-атаки;

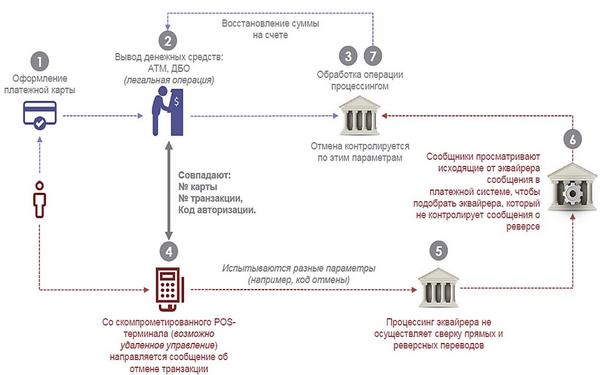

- Reversal-атаки.

Например, с октября 2015 года по март 2016 года FinCERT зафиксировал 21 атаку на инфраструктуру кредитных организаций. Злоумышленники предприняли попытки хищения денежных средств на общую сумму порядка 2,87 млрд рублей. При этом предотвращено хищение порядка 1,6 млрд рублей.

Картинка 2. «Схема reversal-атаки»

Эффективность хорошая. Но что же послужило причиной для «успешных» атак?

Цитирую отчет:

– Отсутствовало сегментирование локальных вычислительных сетей (в частности, АРМ КБР и компьютер, используемый для подготовки XML-документа, находились в пользовательской локальной вычислительной сети);

– В ряде случаев отсутствовала блокировка автоматического запуска макросов в документах Microsoft Office;

– Пользователям были избыточно присвоены права локального администратора;

– В ряде случаев на атакованных рабочих станциях отсутствовали средства антивирусной защиты, либо их базы были устаревшими;

– Человеческий фактор — ненадлежащий контроль ответственными работниками кредитной организации установленной технологии подготовки, обработки и передачи электронных сообщений, содержащих распоряжение клиентов.

Конец цитаты.

Все это — классика жанра. Вроде бы очевидно, что АРМ КБР не должны быть доступны в локалке всем желающим. Вроде бы очевидно, что антивирус надо обновлять.

Азбука безопасности — не раздавать направо и налево права администратора.

С каждой страницей отчета понимаешь, что за хищениями стоят в первую очередь не высоколобые хакеры, а банальное разгильдяйство на местах

И вдруг такое в святая святых банка. В голове не укладывается. И можно представить холодное бешенство сотрудников FinCERT, сталкивающихся с подобными историями.

Сразу становится понятна мотивация некоторых решений.

Также сильное впечатление производит первая рекомендация по предотвращению взлома банкоматов: «Смена пароля для входа в BIOS с предустановленного производителем». А разве это не первое же необходимое действие после ввода банкомата в эксплуатацию?

С каждой страницей отчета понимаешь, что за хищениями стоят в первую очередь не высоколобые хакеры, а банальное разгильдяйство на местах. И не пора ли на себя оборотиться, перестав на минутку пенять на зеркало?

Long live FinCERT

Излечение от многих заболеваний начинается с признания их больным. Год работы Центра мониторинга и реагирования на компьютерные атаки в кредитно-финансовой сфере зафиксировал симптомы беспечности, переходящей в разгильдяйство.

Вполне очевидно, что атак в обозримом будущем меньше не станет. Может быть, стоит не помогать хакерам, а примерить симптомы на себя и срочно начать лечение, если что-то совпало?

Пока не примчались санитары с известными намерениями…

Спасибо, что ты есть

Интересные записи

- Владимир макаров: «если кто-то считает, что аутсорсинг — это такая вещь, когда подписал контракт и забыл, то лучше даже не пробовать»

- Роль региональных банков в укреплении финансово-экономического федерализма

- В зазеркалье рейтинга

Похожие статьи, которые вам, наверника будут интересны:

-

Артем сычев, fincert: «задерживая преступников, мы не изымаем инструменты атак из продажи»

Тезисы выступления помощника главы защиты управления информации и главного безопасности Банка России Артема Сычева на сессии форума Finopolis 2016…

-

Помощник главы защиты управления информации и главного безопасности Банка России Артем Сычев в кулуарах Международного банковского форума «Банки России —…

-

Регуляторный дайджест №7. обналичка, вывод активов и правила для краудфандинга

ЦБ может расширить сроки хранения информации для банков, АСВ утвердило программу отчуждения собственных непрофильных активов, кредитным организациям…

-

Артем сычев: «под ударом преступников оказываются коммерческие банки»

В интервью для Bankir.Ru помощник главы защиты управления информации и главного безопасности Банка России Артем Михайлович Сычев поведал о новых угрозах…

-

Обстановка с ликвидностью на банковском рынке довольно стабильна, и особенного ажиотажа в битве за вкладчика у розничных банков пока не отмечается:…

-

Михаил автухов: «стараемся балансировать там, где крупные банки диктуют»

О том, как поменять имидж «банка для пенсионеров» в сторону многофункциональной кредитной организации, раздвигая рамки для клиентов, и производить…