отзывы лицензий и Сокращение персонала у банков выкинули на улицу много невостребованных банковских экспертов. Это, со своей стороны, стало причиной бурному росту мошеннических атак с применением социальной инженерии. Изменяются сценарии, все более изощренными становятся разработке.

Как банкам предохранить собственных клиентов от «социальных инженеров» и стоит ли по большому счету это делать?

По оценке первого зампреда правления Сберегательного банка Льва Хасиса, утраты России от киберпреступности по результатам 2015 года смогут составить около $1 млрд. «Это неспециализированные утраты страны, граждан и бизнеса от действий на данный момент. Предпосылок для уменьшения этого ущерба не вижу»,— процитировал его слова «Интерфакс». Лев Хасис сказал, что 45–50% неприятностей создают преступники, применяющие способы социальной инженерии для получения пользовательских данных.

Социальная инженерия есть не только русским проблемой. Ведущий менеджер по формированию бизнеса компании «Информзащита» Глеб Альтер приводит эти компании Pindrop Security, в соответствии с которым в 2014–2015 годах выговоры по мошенничеству с применением социальной инженерии сместились на телефонные и e-mail атаки, причем налицо повышение доли фрода. Так, в 2014 году фродовым являлся любой 2900-й звонок телефона, в 2015-м — уже любой 2200-й.

Повышение утрат от фрода составило $0,57 на любой звонок.

«Веерные» атаки сменились таргетированными

Мастерство руководить действиями человека, применяя его слабости и не используя технического действия, существует весьма в далеком прошлом. Сейчас мошенники начали осознавать, что далеко не всегда стоит тратить деньги и время на взлом операционных совокупностей и обход защитных программ. Голова человека это также необычный «биокомпьютер» со своим программным обеспечением. И где-то защита посильнее, а где-то не сильный.

Обычно такую защиту «взломать» намного легче и дешевле, чем простой компьютер.

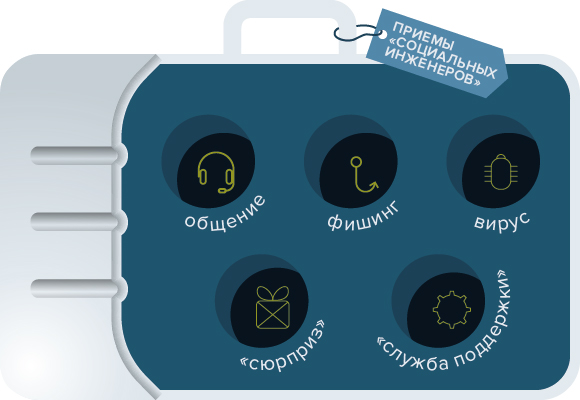

Приемы «социальных инженеров» эксперты дробят на пара главных групп:

- Общение. Получение PIN-кодов, паролей, кодовых слов и т. п. через голосовые сервисы: телефон, Skype и без того потом. В большинстве случаев, мошенники пользуются заблаговременно составленными сценариями бесед.

- Фишинг. Получение тайной информации пользователей посредством поддельных писем от банка с формами для ввода PIN-кодов, паролей и т. п. либо со ссылками на поддельный сайт банка с этими формами.

- Вирус. Внедрение вредоносной программы на компьютер пользователя для сбора тайной информации посредством вложения в Email — «увлекательное фото», «обновление антивируса» и т. п.

- «Сюрприз». Жертве подбрасывается флешка либо диск с расчетом на то, что она из любопытства откроет носитель на своем компьютере; в следствии случится внедрение вредоносной программы.

- «Работа помощи». Мошенник обращается к жертве по телефону либо email от имени «работы помощи» банка и требует перезвонить и совершить последовательность определенных действий для «устранения технических неполадок».

На данный момент обширно распространены все перечисленные виды социальной инженерии, вероятны трансформации в сценариях и комбинирование нескольких видов. Помимо этого, «веерные» атаки сменились таргетированными — преступники заблаговременно определяют конкретную жертву либо круг жертв по определенным параметрам.

Обстоятельства всплеска

Возрастающую активность «социальных инженеров» возможно растолковать несколькими обстоятельствами.

- дешевизна и Технический прогресс

Активизация «социальных инженеров» во многом разъясняется постоянным возникновением на рынке новых дистанционных банковских и платежных продуктов и сервисов, активным развитием мобильной среды, применения всевозможных приложений для смартфонов.

Рост количества дистанционных сервисов и продуктов порождает рост активности «социальных инженеров».

Для удобства и простоты применения участники рынка стремятся максимально упростить собственные продукты, среди них и с позиций идентификации. Чем более защищен продукт, тем больше разрешённых приходится вводить клиенту, что не всегда ему нравится. Так, рост количества дистанционных сервисов и продуктов порождает рост активности «социальных инженеров», которым несложно при верном подходе «выудить» у жертвы пароли, коды и т. д.

Помимо этого, взлом совокупности, защищенной всевозможными программно, дорогое наслаждение. Социальная инженерия в этом смысле не особенно затратна.

- Кризис в кошельках

Из-за кризиса платежеспособность населения существенно снизилась. Люди стали намного больше тревожиться о собственных деньгах, экономить. Они стали чаще искать необходимые товары в вебмагазинах, где цена существенно ниже.

А в том месте незадачливых клиентов уже ожидает множество поддельных сайтов, каковые в действительности ничего не реализовывают, но или выуживают тайную данные по банковской карте, или принимают плату за товар, что, очевидно, клиент ни при каких обстоятельствах не заметит.

Кризисные явления внесли собственные коррективы, в частности в тексты мошеннических SMS-рассылок.

Кризисные явления внесли собственные коррективы, в частности в тексты мошеннических SMS-рассылок. В случае если раньше граждане приобретали сообщения с текстом «Ваша карта заблокирована» и указывался некоторый номер телефона, то сейчас усиливаются SMS о якобы списании средств. «Списание с Вашей карты 25 000 руб.» — и, снова же, номер телефона. Человек кидается звонить по такому предлогу сходу, не долго думая, по причине того, что весьма жалко денег.

И попадает в лапы «социального инженера», которому поведает все.

- Зачистка финсектора

отзывы лицензий и Сокращение персонала у банков стали обстоятельством появления в рядах свободных «социальных инженеров» громадного количества готовых экспертов. Такие люди, быть может, обижены на прошлых работодателей либо на совокупность в целом, но наряду с этим являются носителями рисковых, страшных знаний — и технических, и психотерапевтических. Они могут общаться с клиентами и приобретать необходимую информацию.

А вдруг учесть, что главной уязвимостью владеют мобильные разработки, таким экспертам не редкость несложно, взяв «доступ» к голове клиента и к его телефону, стать обладателем всех нужных «отмычек» к счету с деньгами, даже в том случае, если аутентификация и идентификация клиента происходит по нескольким различным каналам (телефон, email и т. п.).

В соответствии с подсчетам РБК, российские розничные банки в июле—сентябре этого года выгнали с работы практически 900 сотрудников. Всего В первую очередь года в банковском ритейле были уволены с работы более чем 25 тыс. человек.

На грани — любой

Стать жертвой «социальных инженеров» может клиент любой категории. Для тех, кто готовит персональные, адресные атаки, непременно, занимательны состоятельные граждане категории VIP. Но им занимаются грамотно: не обязательно напрямую, «в лоб» — зайдут через секретарей, ассистентов, участников семьи.

С массовым сегментом также несложно. В большинстве случаев, они пользуются разными одолжениями и имеют в смартфонах большое количество денежных приложений. И чем больше таких приложений, тем больше шансов попасть под атаку мошенников.

Такому клиенту или позвонят, представившись «работой помощи» того либо иного сервиса, или запустят вирусную программу. ОС iOS, как выяснилось, не такая уж и неуязвимая, а вскрыть Android и вытащить оттуда данные под силу кроме того не самому грамотному пользователю.

Имеется риск стать жертвами «социальных инженеров» и у компаний, к примеру больших зарплатных клиентов. Так таргетированные атаки до тех пор пока редки, потому, что банковский персонал юридически несёт ответственность за собственные действия и осознаёт, что делает. У сотрудников сложнее получить информацию, чем у простых клиентов-физлиц — старшего поколения и людей среднего, каковые дальше банкомата никуда не ходили.

Выбор цели

Чтобы организовать таргетированную атаку, преступники довольно часто применяют программы-разведчики, каковые загружаются в компьютер либо смартфон. Такая программа изучает, какие конкретно установлены приложения, а также денежные, может просканировать записанные пароли и логины и без того потом.

Кроме этого «разведчик» отслеживает, какая установлена защита, противовирусные программы и т. п. Потом собранная информация поступает в «центр обработки», где мошенники по заблаговременно заготовленным скриптам обрабатывают данные. В следствии устройства определенных групп жертв приобретают вирусные заражения. У кого-то «троян» всецело перехватывает управление устройством.

У кого-то по запросу «Сбербанк» выдает фейковую страницу интернет-банка. Кому-то звонят из «работы помощи» и без того потом.

Простейшее таргетирование на базе анализа рынка — фейковые письма от имени Сберегательного банка, ВТБ24 и Альфа-банка. Все легко: это наибольшие розничные банки, и возможность того, что письмо попадет по нужному «адресу», громадна. Заполучить в собственный устройство «разведчика» несложно — начиная от скачивания неавторизованных приложений в сети и заканчивая визитом на какой-нибудь сайт (не обязательно «странный»).

Ассоциация банков Сингапура предотвратила пользователей сотовых телефонов на платформе Android о новом вирусе.

Так, к примеру, в начале Декабря ассоциация банков Сингапура предотвратила пользователей сотовых телефонов на платформе Android о новом вирусе, что распространяется через поддельные обновления для приложения WhatsApp. При установке несертифицированных обновлений популярная программа «требует ввода персональных данных, а также подробностей банковских карт». Затем встроенные в подделку вирусы отправляют данные мошенникам.

Помимо этого, при помощи уже модифицированной программы преступники способны перехватывать одноразовые SMS, направляемые банками своим клиентам при совершении приобретений через интернет с оплатой банковскими картами.

Профессионализм растет

Все приемы социальной инженерии существуют и пользуются популярностью среди мошенников до сих пор. Изменяются сценарии, более шепетильно разрабатываются скрипты, как сказать с тем либо иным типом клиента и т. д. В случае если раньше на телефонах сидели обычно осужденные преступники, то сейчас прозвоном жертв занимаются более профессионально.

Для организации «спектакля» смогут наниматься люди с различным образованием: банковским, психотерапевтическим, актерским, студенты институтов, имитаторы голоса, гипнотизеры и т. п. Все зависит от цели и выбранного персонажа. Все чаще приемы социальной инженерии по степени сложности становятся настоящими социальными программами: параллельно ведется атака конкретно на жертву (разговор по телефону и т. п.) и на ее средства коммуникации (компьютер, смартфон и т. п.).

Современные социальные инженеры — это организованные преступные группы простых «свободных стрелков», действующих поодиночке нет. Это целая индустрия.

«Бичом» нескольких последний лет стал взрывной рост мошенничества через сайты бесплатных объявлений: Avito, Auto.ru и других.

«Бичом» нескольких последний лет стал взрывной рост мошенничества через сайты бесплатных объявлений: Avito, Auto.ru и других. «Социальные инженеры» примеряют на себя роли клиентов щенков, машин, земельных участков, гаражей — чего угодно. Они звонят продавцам и убеждают в собственной готовности купить предлагаемый ими товар. Общее у них одно: «клиенты» находятся где-то на большом растоянии, но чтобы желаемую приобретение не купил кто-то второй, они готовы перевести часть цены либо кроме того полную цена срочно — на банковскую карту продавца.

«Я продиктовала номер карты,— говорит дама, реализовывавшая земельный надел.— В то время на ней пребывало рублей 10. По окончании Виктория позвонила еще раз, сообщив, что перевела деньги, а мне должно прийти SMS с паролем подтверждения, что я обязана ей сообщить. Я назвала и мне пришла SMS, подтверждающая, что на счет пришли 25 тысяч рублей.

Тут же раздался еще один звонок от Виктории. Она просила прощения, что операция по переводу 50 тысяч рублей прошла не всецело и по сей день она повторила платеж на 25 тысяч рублей. Кроме этого заявила, что на данный момент снова должно прийти SMS с паролем.

Я снова назвала пароль, но в этом случае 25 тысяч рублей со счета у меня были сняты. Уже позднее в Сбербанке я выяснила, что деньги были сперва переведены с моего сберегательного счета на мой же карточный, а с карты посланы на другую карту. Конечно, Виктория на мои звонки уже не отвечала, ее номер был недоступен».

«Время от времени клиент считает, что виноват банк»

Директор дирекции мониторинга электронного бизнеса Альфа-банка Алексей Голенищев уверен в том, что, не обращая внимания на то что фактически неизменно жертвы «социальных инженеров» сами выдают необходимую информацию мошенникам, банки обязаны их защищать.

— Чисто юридически атаки направлены не на банк, а на его клиентов, банку ничего не угрожает. Так ли уж необходимо тратить силы и ресурсы на противодействие социальной инженерии? Клиент так как сам виноват…

— Банк не утратит деньги, но он утратит клиента, которого одурачили мошенники. Все равно в голове у каждого человека будут мысли о том, что банк его не защитил, что сервисы банка не хватает надёжны. Другой клиент по большому счету поразмыслит, что во всем виноват банк, что «сам все выдал». И он уйдет. Следом смогут уйти приятели либо привычные этого клиента, а если он был участником зарплатного проекта, возможно утратить целый проект.

Начнутся публикации в соцсетях… Обстановка может принять вид нарастающего снежного кома: люди начнут закрывать депозиты, к примеру, и без того потом.

— Все ли банки сейчас поймут опасность атак с применением социальной инженерии? Либо этим озабочены лишь большие розничные фининституты?

— Сейчас, как я могу оценивать, уже все банки — и большие, и мелкие — знают, что это настоящая опасность. Это одураченные и обиженные клиенты, это недополученная польза, это большой репутационный риск.

— Что при таких условиях может сделать банк, в случае если «социальные инженеры» взламывают защиты в клиентских головах?

— Первое, это активное информирование клиентов. Нужно донести до каждого, какие конкретно файлы нельзя открывать, на какие конкретно SMS нельзя отвечать, какие конкретно эти нельзя сообщать и без того потом. Альфа-банк размещает такую данные как на своем сайте, так и на всех других вероятных ресурсах.

Деятельно ведут такую работу и другие большие розничные банки.

Второе, внедрение новейших совокупностей антифрод-мониторинга, каковые разрешают отследить попытки мошеннических транзакций и не допустить их. В этом смысле весьма показательна обстановка из отечественной практики. Звоним клиенту проверить легитимность операции, а он нам по телефону говорит: «Парни, подождите. Мне на данный момент звонят ваши коллеги, мне необходимо им пароль продиктовать». И отлично, что мы успели, как говорится, «в разрыв» и предотвратили мошенничество.

Другими словами, антифрод-мониторинг должен быть в моменте, дабы мошенники не успевали осуществить задуманное.

— Что третье?

— Совершенным было бы сделать таковой канал идентификации, при котором каждая социальная атака была бы ненужна. К примеру, мошенник смог «вытянуть» у человека логин, пароль, еще что-то. Но для совершения транзакции нужно применение еще, к примеру, голоса либо биометрии.

Тогда преступникам нужно будет придумывать что-то изощренное. Но, вероятнее, они и придумывать ничего не будут, а будут атаковать клиентов того банка, где всего этого нет. Но напомню, что любое увеличение степени защищенности продукта делает его более тяжелым, громоздким, неудобным в применении, что не всегда нравится клиентам.

— Участники банковского рынка обмениваются информацией о мошенниках? Либо любой вести войну в одиночку?

— На эту тему иногда проходят мероприятия и встречи с участием представителей банков, платежных совокупностей, силовых структур. Непременно, мы трудимся в каком-то определенном правовом поле, и закон о защите персональных данных никто не отменял. Но делиться тенденциями и оповещать сотрудников о том, что показался новый вид мошенничества либо «инновационная» схема, это принципиально важно.

Запрещено трудиться в одиночку, по причине того, что мошенники в далеком прошлом объединены, это развитые и прекрасно организованные структуры.

— Нуждаются ли банки в чьей-то помощи в таком противостоянии?

— Ясно, что любой банк обязан заниматься собственными клиентами сам. Но мне думается, что весьма бы помогла помощь регулятора, страны. Какая-то просветительская работа — фильмы, борды на улице «Будьте бдительны!» и без того потом. Это было бы крайне полезно как раз сейчас, в то время, когда кризис, люди без денег и в растерянности от того, какими инструментами им пользоваться. Так как у каждого банка собственные особенности, и они по-различному учат собственных клиентов.

А нужна единая, централизованная программа, возможно кроме того на уровне школы. Этого, на мой взор, весьма не достаточно.

(Создатель благодарит за помощь в подготовке материала директора дирекции мониторинга электронного бизнеса Альфа-банка начальника управления и Алексея Голенищева мониторинга ДМЭБ Альфа-банка Владимира Бакулина)

Инфографика: Егор Петушков (ссылки к иллюстрациям: 2 — Лаборатория Касперского, 3Dnews, 3 — «Доктор Web», 4 — РБК)

Загляни в R35. В командирской рубке. [World of Tanks]

Интересные записи

- Светлое будущее: saxo bank обещает россии позитивный 2016 год

- Ипотечный бизнес за пределами кредитования

- Электронные архивы в банках: технологии и решения

Похожие статьи, которые вам, наверника будут интересны:

-

Как пополнить счет карты сбербанк-маэстро «социальная» через банкомат?

Как вы уже понимаете из материала «Социальная карта Сберегательного банка маэстро – новые возможности для пенсионеров », карта Сбербанк-Маэстро…

-

Право и организация социального обеспечения что это

Право и организация социального обеспечения Квалификация – Юрист Профессия – людям помогать Стать и быть настоящим правоведом тяжело, но почётно и…

-

Надия черкасова: «женщины — это не социально субсидируемый слой населения!»

О том, из-за чего женское предпринимательство может стать одной из точек роста русском экономики, в какой бизнес предпочитают идти дамы и что является…

-

Обзор статей о денежно-технологических инновациях 23 апреля — 9 мая 2016 года. Финансирование финтехстартапов понижается. Венчурные инвестиции в…

-

Надия черкасова: «социальная среда стала благоприятнее для женщин-предпринимателей»

Дамы все более деятельно вовлекаются в бизнес, первые проекты уже взяли интернациональное признание, а в Российской Федерации может показаться первый…

-

Почему не стоит недооценивать влияние финтеха на традиционные банковские продукты

Будущее, в котором семь дней-проекты начнут вытеснять карточные продукты, наступит стремительнее, чем вы думаете. Своим мнением делится генеральный…