без сомнений, многие из Вас много раз сталкивались с таковой проблемой – удалены учетные записи пользователей. Статей по восстановлению учетных записей большое количество, и, возможно, наилучшая написана Микрософт. но им всем не достаточно наглядности. Мы попытаемся преодолеть данный недочёт, сведя процедуру восстановления учетных записей к несложным шагам.

Как Вы понимаете, восстанавливать объекты возможно разными методами, любой из которых подходит наилучшим образом в той либо другой ситуации.

Наряду с этим предпочтительным есть восстановление из tombstone-объектов. На это имеется пара обстоятельств:

- не нужно выведение контроллера домена в независимый режим (все трудятся, ничего не отключено)

- восстановление объектов-захоронений значительно лучше, чем простое воссоздание новой версии удаленного объекта

Часть атрибутов удаляется вместе с удалением объекта – их уже не вернуть. К примеру, членство в группах безопасности.

Если вы снова создаете объект, он постоянно будет иметь новые атрибуты objectGUID и objectSid (в случае если это участник политики безопасности, таковой как пользователь). В следствии каждые внешние ссылки на объект, такие как ACL, нужно будет обновлять для отражения нового идентификатора объекта. Это может стать большой проблемой.

Исходя из этого в данном посте сперва будут рассмотрены методы, применяющие tombstone-объекты, и только в конце приведена информация по принудительному восстановлению. В конце поста будут рассмотрены возможности утилиты восстановления NetWrix Active Directory Object Restore Wizard. Информация для поста забрана из документа «Восстановление объектов Active Directory: сборник сценариев». подготовленного NetWrix.

Заинтересованных приглашаем под кат.

Что нужно вернуть: пример

Дано:

Из домена acme.com удалена OU Finance_Department с входящими в нее учетными записями Oleg и Dmitry и положенной OU Admins, в которой находится учетная запись Sergey.

Задача:

Вернуть OU во всеми участниками (включая и положенную OU) и атрибутами учетных записей.

И решаться эта задача будет всеми методами.

1. Восстановление объектов посредством ldp.exe

Порядок действий:

1) Включаем отображение в консоли удаленных объектов (CN=Deleted Objects)

Сперва нужно сделать так, дабы удаленные объекты отображались (а по умолчанию контейнер CN=Deleted Objects не отображается. Используем ldp.exe в Active Directory (требует членства в Domain Admins).

1. Запускаем ldp.exe. (Пуск – Выполнить – ldp.exe )

2. В меню Options (Параметры) выбираем пункт Controls (Элементы управления)

3. В показавшимся диалоговом окне выбираем меню Load Predefined (Предопределенная перезагрузка). в нем выбираем пункт Return deleted objects (Возврат удаленных объектов) и нажимаем Ок

4. Удостоверьтесь в надежности, как отображается контейнер удаленных объектов:

a. Дабы подключиться и выполнить привязку к серверу, на котором находится корневой домен леса среды Active Directory, в разделе Connections (Подключение) выберите пункт Connect (Подключить) и надавите Bind (Привязка).

b. Надавите кнопку Обзор. выберите пункт Структура и в поле Distinguished Name (DN) введите DC=,DC=.

c. В дереве консоли два раза щелкните различающееся имя (DN) корневого домена и отыщите контейнер CN=Deleted Objects, DC=acme,DC=com.

Восстанавливаем объекты:

Разглядим восстановление на примере учетной записи Oleg, входящей в OU Finance_Department.

1) Запускаем ldp.exe

2) В разделе Connections (Подключение) выбираем пункт Connect (Подключить) — Bind (Привязка) Подключаемся и осуществляем привязку к серверу, на котором находится корневой домен леса среды Active Directory

3) В дереве консоли переходим в контейнер CN=Deleted Objects (прописываем кроме этого DC=acme,DC=com для забранного за пример домена)

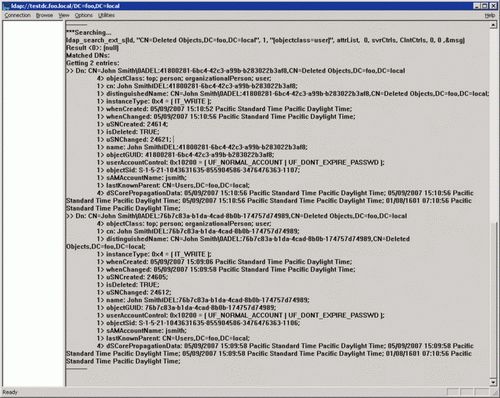

Результаты поиска

4) Находим в оснастке в контейнере CN=Deleted Objects объект, что желаем вернуть, щелкаем правой кнопкой на него и выбираем пункт Modify (Поменять) .

5) В окне Modify (Изменение) меняем следующие параметры

a. В поле Edit Entry (Поменять запись) атрибута вводим isDeleted

b. Оставляем поле Values (Значение) безлюдным

c. В разделе Operation (Операция) выбираем Delete (Удалить) и нажимаем клавишу Enter (ВВОД)

d. В поле Edit Entry Attribute (Поменять запись Атрибута) вводим distinguishedName

e. В поле Values (Значения) вводим начальное различающееся имя (DN) этого объекта Active Directory.

f. В разделе Operation (Операция) выбираем Replace (Заменить)

g. Устанавливаем флажок Extended (Расширенный). нажимаем клавишу Enter (ВВОД). а после этого Run (Выполнить)

Учетная запись восстановлена, но деактивирована. Включить ее нужно будет вручную. Кроме этого вручную нужно вернуть членство в группах и скинуть пароль.

Те же самые действия повторяем для оставшихся объектов:

OU Finance_Department

OU Admins

Учетной записи Dmitry

Учетной записи Sergey

Результат:

Нужно выполнить большое количество действий, перед тем как объект будет восстановлен.

Все действия нужно будет повторить для каждого из удаленных объектов.

2. Используем ADRESTORE

Восстановление объектов-захоронений посредством LDP дело несложное. Но неудобное и продолжительное. Для этих целей имеется ADRESTORE . которая предназначена специально для восстановления объектов AD.

Утилита трудится в двух режимах:

• Запуск без параметров. Она выведет перечень всех объектов-захоронений в контейнере CN=Deleted Objects домена по умолчанию. Возможно добавить строчок для поиска в командной строчке, дабы выбрать объекты для показа:

Выводятся все объекты в контейнере CN=Deleted Objects, каковые содержат строчок «Finance_Department» в атрибуте CN либо OU — употребляется поисковый фильтр LDAP cn=*Finance_Department* и ou=*Finance_Department*. На рисунке ниже продемонстрированы результаты поиска, возвращенного программой ADRESTORE.

• Восстановление объектов

В случае если необходимо вернуть объект-захоронение, а не только отыскать его, нужно указать параметр –r вместе с дополнительной строчком, к примеру, вот так:

Для восстановления учетных записей используем команды:

Команда предложит вернуть любой удовлетворяющий условию объект-захоронение. Объект восстанавливается в контейнер, указанный атрибутом lastKnownParent объекта-захоронения (и никакой второй).

Эта команда предложит вернуть любой подходящий объект-захоронение. ADRESTORE постоянно восстанавливает объект в контейнер, указанный атрибутом lastKnownParent объекта-захоронения, нет никакого метода указать второй контейнер.

Результат:

ADRESTORE легче применять, чем LDP.

Утилита разрешает довольно быстро вернуть объекты, но опять-таки без нужных атрибутов — членство в группах и пароли нужно будет восстановить вручную. Один из самых популярных способов восстановления объектов.

3. Применение AD Recycle Bin (Windows Server 2008 R2)

В Windows Server 2008 R2 показалась корзина Active Directory Recycle Bin (AD RB). Дабы ее активировать, нужно, дабы уровень леса был Windows Server 2008 R2. AD RB напоминает обычную корзину Windows — случайно удаленный объект возможно скоро и со всеми атрибутами восстановлен. Причем восстановленный из AD RB объект сразу же приобретает и все собственные атрибуты.

По умолчанию время «судьбы» удаленного объекта в AD RB образовывает 180 дней, затем переходит в состояние Recycle Bin Lifetime, теряет атрибуты и через некое время всецело удаляется.

1. Запускаем от имени администратора Модуль Active Directory для Windows PowerShell .

2. В командной строке Active Directory module for Windows PowerShell введите следующую команду:

В данном примере

-Filter показывает, что какую данные об объекте AD нужно взять (в примере – об объекте с отображаемым именем пользователя “user),

-IncludeDeletedObjects свидетельствует, что поиск осуществляется по удаленным объектам

Restore-ADObject конкретно осуществляет восстановление объекта AD.

Поиск удаленных объектов

1. Запускаем от имени администратора Модуль

Active Directory для Windows PowerShell.

2. В командной строке Active Directory module for Windows PowerShell вводим следующие команды для получения нужной информацим:

Вывод информации об удаленных объектах в домене acme.com

Приобретаем данные о том, в какой OU состоял удаленный пользователь

Где User – отображаемое имя пользователя

В итоге приобретаем данные о принадлежности к OU указанного пользователя (посредством -Properties lastKnownParent )

Поиск всех удаленных объектов, каковые входили в данную OU

Как пример берем различающееся имя OU Finance_Department, которое было получено по окончании запуска прошлого командлета (Finance_DepartmentADEL:e954edda-db8c-41be-bbbd-599bef5a5f2a).

Внимание! В случае если у Вас имеется положенная OU, восстановление осуществляется начиная с наибольшего уровня иерархии. В этом случае таковым есть OU=Finance_Department.

Восстановление объектов

1. Запускаем Модуль Active Directory для Windows PowerShell

2. Восстанавливаем подразделение Finance_Department, сделав в командной строчке следующую команду:

3. Восстанавливаем учетные записи и OU, каковые являются яркими дочерними объектами OU Finance_Department (не забывайте, что на этом этапе различающееся имя Finance_Department уже восстановлено в значение OU=Finance_Department,DC=acme,DC=com)

Опционально (восстановление положенных OU)

4. Восстанавливаем учетные записи, входящие во положенную OU (к примеру, OU Admins, которая входит в состав OU Finance Department. Различающееся имя в отечественном примере было восстановлено в значение OU=Admins,OU=Finance_Department,DC=acme,DC=com)

Подробную справку о командлетах и их параметрах позвав командлет Get-Help. к примеру Get-Help Get-ADObject

Результат:

Объекты будут восстановлены в начальный вид – со всеми атрибутами.

Но, как мы можем видеть, этот способ достаточно сложен, в то время, когда приходится трудиться с громадным числом объектов.

Кроме этого требуется, все сервера в лесу должны быть Windows 2008 R2.

Для восстановления объектов с атрибутами при включенной корзине AD возможно применять обрисованные выше инструменты LDP и AdRestore.

4. Принудительное восстановление посредством NTDSUTIL

Стандартным методом (но, но, не самым подходящим) есть принудительное восстановление из резервной копии в режиме Directory Service Restore Mode. Он владеет большими недочётами: необходимо перезагружать сервер, а во-вторых, восстанавливать из резервной копии состояние совокупности и помечать, какие конкретно объекты не будут перезаписаны процессом репликации.

Восстановление осуществляется посредством утилиты командной строки NTDSUTIL. Утилита делается дешёвой по окончании установки роли AD DS. Применяя ее, возможно вернуть как OU со всем содержимым, так и отдельный объект.

Работа утилиты основана на мгновенных снимках (снапшотах) Active Directory, каковые делаются при помощи работы VSS.

Внимание! На протяжении принудительного восстановления AD внутренний номер версии восстанавливаемых объектов возрастает. По окончании подключения контроллера домена к сети эти объекты будут реплицированы по всему домену, а восстановленная версия делается глобально действующей.

Порядок действий:

1. Нам нужно вернуть OU Finance_Department из домена acme.com

2. Загружаемся в режиме DSRM (в загрузочном меню вызывается нажатием клавиши F8) и выполните регистрацию с паролем, DSRM, заданным на протяжении работы Dcpromo. AD не загружается, база данных переводится в независимый режим.

Внимание! Нереально выполнить восстановление, в случае если на контроллерах домена Server 2008 и выше остановлена работа NTDS AD.

3. Восстановите системное состояние из резервной копии, созданной до аварии.

Внимание! Не перезагружайте компьютер.

В снимке, взятом при помощи ntdsutil, присутствует как сам объект, так и его атрибуты. Образ возможно монтировать и подключать в качестве виртуального LDAP-сервера, экспортирующего объекты. Запускаем ntdsutil :

Просматриваем перечень дешёвых снимков:

Монтируем командой mount c указанием номера либо :

Снимок смонтирован.

4. Запустите команду

Для восстановления подразделения Finance_Department

В итоге будет восстановлена OU Finance_Department с входящими в нее учетными записями и положенной OU Admins

Для восстановления отдельной учетной записи, к примеру, c отображаемым именем Oleg

5. Нужно подтвердить предупреждения безопасности. После этого будет выдано сообщение, подобное продемонстрированному на рисунке 3. Обратите внимание на организованные текстовые и LDIF-файлы.

Перезагрузите DC в обычном режиме запуска ОС.

7. Пройдите регистрацию на DC и откройте командную строчок. Импортируйте LDIF-файл, экспортированный на шаге 5, сделав команду

где ar_20110221-151131_links_contoso.com.ldf – имя созданного LDIF-файла.

8. В следствии будут импортированы значения связанных атрибутов (такие, как членство в группах) для восстановленных объектов

Внимание! В случае если в лесу содержится пара доменов, нужно применять текстовый файл, экспортированный на шаге 6 для восстановления членства в локальных группах вторых доменов.

Результат:

объекты и Учётные записи восстановлены, но база Active Directory была недоступна в течение определенного периода времени. Вы кроме этого зависите от наличия актуальных баз данных AD, надеясь на этот способ восстановления.

5. NetWrix Active Directory Object Restore Wizard

Процесс восстановления объектов возможно сильно упростить, в случае если воспользоваться утилитой NetWrix Active Directory Object Restore Wizard.

Сходу хочется подчернуть, что в отечественную компанию всегда обращаются администраторы, каковые удалили объекты AD и сейчас желают их вернуть. Предлагаемое нами ответ – NetWrix Active Directory Object Restore Wizard — хоть и разрешает упростить процесс восстановления объектов (к примеру, вернуть OU со всеми их атрибутами и объектами за несколько кликов), но все равно не творит чудеса – программа должна быть установлена в домене и иногда делать снимки AD. Исходя из этого рекомендуем по окончании прочтения статьи все-таки поставить программу трудиться (имеется бесплатная версия с периодом восстановления за последние 4 дня), дабы в следующий раз не испытывать таких неприятностей с восстановлением объектов.

Утилита разрешает восстанавливаться удаленные объекты за несколько кликов, а в том случае, если программа трудилась до удаления объектов в домене, то восстановление происходит со всеми атрибутами. В итоге Вы приобретаете возвращенные учетные записи за несколько мин. без важных сбоев в работе организации. Кроме этого направляться отметить то, что программа разрешает восстанавливать удаленные почтовые коробки.

Работа с программой сводится к следующим шагам:

1. Запускается мастер NetWrix Active Directory Object Restore Wizard.

2. Выбирается режим восстановления:

• Лишь из tombstone-объектов (в случае если программа не была установлена до этого в домене)

• Восстановление с применением снапшотов (в случае если программа была установлена и был сделан хотя бы один снапшот)

3. По итогам анализа выводится перечень удаленных объектов с их объектами и первоначальной иерархией

4. Выберите те OU либо объекты, каковые нужно вернуть, и надавите потом

5. В зависимости от того, была ли установлена программа раньше либо нет:

• Если не была, то нужно вручную вернуть членство в группах и пароли пользователей

• В случае если программа была установлена, то восстановление на этом закончено и все будет трудиться так, как словно бы ничего не случилось.

Как Вы имеете возможность видеть, восстановление объектов занимает значительно меньше времени, нежели с применением штатных инструментов восстановления объектов Active Directory.

Но восстановление объектов – это лишь одна из сторон программы. Вы кроме этого имеете возможность откатывать трансформации объектов – впредь до значения одного атрибута – программа предназначена и для этого.

Результат:

Восстановление объектов с атрибутами сводится к паре несложных шагов. Вероятно не только вернуть объекты, но и откатить только их кое-какие значения.

Все эти методы восстановления приведены в «Комплекте первой помощи для восстановления объектов AD», что Вы имеете возможность скачать на отечественном сайте

Источник: www.pvsm.ru

Adrestore. Восстановление удаленных объектов в Active Directory

Интересные записи

- Узнать задолженность за телефон мгтс

- Зачем нужен счет paypal при онлайн-шопинге? выгоды paypal регистрации

- Всё будет хорошо! — луиза хей

Похожие статьи, которые вам, наверника будут интересны:

-

Как подключить windows server 2008 r2 к active directory

Сейчас мы подключим Windows Server 2008 R2 к домену под управлением Active Directory (о том как создать контроллер домена в локальной сети см. статью:…

-

Восстановление доступа к WMID — одна из самых нередких процедур, с которой приходится сталкиваться. Сравнительно не так давно эта процедура была…

-

Расчет единого налога при объекте доходы минус расходы усн

1. При объекте налогообложения доходы, уменьшенные на величину затрат. налоговой базой согласится финансовое выражение доходов, уменьшенных на величину…

-

Сложность (по шкале от 1 до 5, где 5 самоё сложное):5 Удалить учетную запись в Facebook пара сложнее, чем на вторых сайтах. Имеется две возможности чтобы…

-

Как узнать свой аккаунт в paypal

Мы регистрируемся на всё большем онлайн сервисах и количестве-сайтов и время от времени это мало добывает. Время от времени нам легко нужно удалить…

-

Как завести электронный кошелек webmoney

Создание электронных кошельков WebMoney В данной статье дается ответ на вопрос Как завести вебмани кошелек?. Это краткая инструкция, того, как проходит…